如今的互联网不仅是我们日常生活的一部分,也是各类组织机构数字化转型的重要载体,有越来越多的业务应用系统被部署到互联网平台上。这也吸引了网络犯罪团伙的强烈关注。在此背景下,》任何细小的错误都可能导致组织的重要数据资料和文件被窃取,以移动互联网漏洞利用攻击为代表的新型互联网应用安全威胁开始显现。我们应密切关注了解互联网技术应用发展动态,并为可能出现的风险做好准备。

威胁1:移动互联网安全风险

智能手机已经成为日常生活、工作不可或缺的工具,因此,网络犯罪分子只要发现移动设备漏洞,就有机会攻击规模庞大的人群。这类漏洞主要包括了设备漏洞、移动网络漏洞、移动应用程序漏洞和内容漏洞等。

防御措施:

不断增加的移动漏洞将会引发大量深层次的网络攻击,从而导致灾难性的财产损失、品牌伤害和用户敏感数据丢失,因此,应谨慎地采取预防措施以确保安全:

- 不从未经授权的应用程序商店随意下载应用程序。

- 专业版移动杀毒软件有很多安全功能,比如Web浏览器保护、防盗、身份盗窃防护、恶意应用程序拦截和身份泄露警报等,可以安装它们来保护移动设备。

- 及时将操作系统更新到最新版,并不断更新智能手机上的应用程序,卸载不需要的应用程序。

- 不随意点击那些并不了解的链接,其中很有可能是危险的恶意链接。

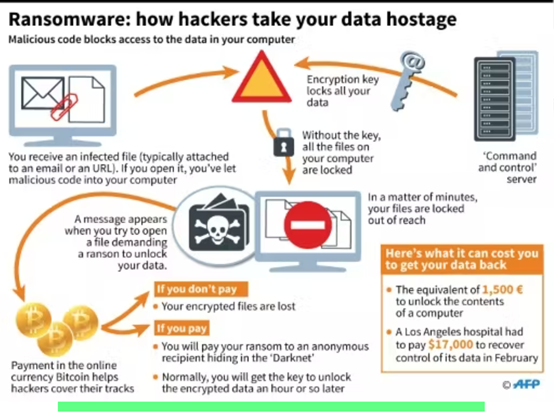

威胁2:勒索软件攻击

勒索软件已经成为攻击者最青睐也是最危险的攻击方式之一。在这类攻击中,黑客会先通过网络钓鱼、社会工程伎俩和基于Web应用程序利用等方法,从受感染设备窃取或加密数据,然后要求受害者支付赎金,以便重新访问数据。

防御措施:

完全预防勒索软件攻击是非常困难的任务,但可以采用一些有效的技术将风险降到最低:

- 使用内置杀毒软件功能的防火墙和VPN技术,保护在线业务活动的隐私性。

- 启用Web浏览器中内置的广告拦截功能。

- 不点击从电子邮件和广告软件等途径发送到计算设备上的可疑链接。

- 做好重要数据的备份,并采用安全措施保护存储设备的安全性。

- 将工作和个人生活使用的计算机设备区分开。

威胁3:恶意挖矿软件攻击

随着加密货币的价格不断攀升,攻击者针对于加密货币的攻击次数也水涨船高。除了采用诈骗手段直接发动攻击进行货币提取外,恶意挖矿软件也是一个巨大威胁。恶意挖矿软件会非法利用被攻击计算机设备的CPU与GPU,帮助攻击者进行挖矿。这种攻击并不局限于应用恶意软件,攻击者也可以通过对网页进行注入,修改网页的运行脚本,在脚本中嵌入加密货币挖矿地址,这样就可以不需要通过漏洞,实现非法利用本地资源进行挖矿行为。

如果设备已被攻击者劫持并用于挖矿,会出现一些征兆,比如设备过热、性能降低、电池续航时间持续下降(即使设备一直未使用),设备未下载或上传文件照样使用互联网等。

防御措施:

可以使用以下方法来防范恶意挖矿软件攻击:

- 使用新版的网络安全防护软件,并及时更新计算设备中的数据库版本,以阻止恶意脚本。

- 禁用浏览器上的JavaScript功能。

- 使用挖矿拦截浏览器扩展,比如Anti Miner、Miner Blocker、minerBlock和No Coin等。

- 不访问并不熟悉和了解的陌生网站。

- 使用广告拦截软件。

威胁4:社会工程和网络钓鱼

我们喜欢相互帮助,我们也倾向于相信其他人是诚实的,相信他们所说的话,因为在没有充分理由的情况下质疑别人是不礼貌的方式。不幸的是,这些原本出于善意的社交细节却会使我们沦为社会工程犯罪的受害者。在这种犯罪活动中,攻击者利用人为错误来设置陷阱,使用狡猾的方法将用户吸引到恶意链接,而不是破坏安全系统。大多数用户点击这类内容,却不知道接下来会发生什么,因此很容易上当受骗。

防御措施:

- 检查发件人的电子邮件是否来自可信任的来源,及时删除可疑发件人提供的链接。

- 使用专业的杀毒软件或其他网络安全软件工具以辨别有害信息内容。

- 当收到与付款相关的邮件,不要立即打开附件,而是先设法确认邮件的安全性。

- 只信任那些经过认证的社交媒体账号,当接收到通过克隆账户发送的邮件时,一律屏蔽和举报。

- 不点击色情内容和带有非法媒体传播广告的恶意种子网站。

威胁5:加密货币欺诈骗局

如今失业已成为一种全球性问题,而网络欺诈者也很清楚这一点,并以此来设计虚假的加密货币欺诈项目,不仅诱骗用户提供敏感的个人信息,包括KYC文件和生物特征等资料。他们还常常提供虚假的加密货币/代币作为回报,收集用户计算机上的敏感文件和数据用于高价出售。

防御措施:

90%以上的加密货币空投项目都是骗局,因此要尽可能远离这种新兴网络犯罪。

- 不向未授权方提供敏感数据和KYC文件。

- 不回复看起来像垃圾邮件的邮件,因为它们可以检测你的真实IP地址。

- 不参与随机的加密货币空投和赠送项目。

- 不随意参与新加密货币项目的ICO/IEO。

- 不从未经授权的来源随意安装加密货币钱包应用程序。

威胁6:基于物联网的网络攻击

物联网设备的采用率急剧上升,这为黑客利用新漏洞敞开了大门。网络犯罪分子可以通过干扰物联网设备连接来实施攻击活动,企图窃取用户的敏感数据,未来会出现更多的安全事件。

防御措施:

- 将不需要的物联网设备从互联网上移除。

- 确保物联网路由器设备使用强密码策略。

- 确保物联网软件和固件版本及时版本升级。

- 不从未经授权的厂商购买物联网设备,因为可能暴露出严重的系统缺陷,或者非法收集用户信息。

—-数据来源:安全牛 微信公众号