1 引言

在移动化和云化的大背景下,越来越多的企业用户开始使用云服务,企业应用开始向云迁移,使用移动设备进行办公的场景也越来越多。零信任安全接入技术正是基于这样的背景应用而生。零信任安全是SDP(Software Defined Perimeter,软件定义边界)的实践,从应用层面限定了用户与应用之间的安全边界,解决了物理“无边界”的问题。

2 零信任安全是什么

零信任将安全体系架构从网络中心化走向身份中心化。零信任安全的本质是以身份为中心进行动态访问控制,其原则是:从不信任、总是验证。

传统的IT安全架构中,企业的安全防护区就如同一座城堡,由边界的护城河(防火墙)守护。在这样的架构下,外部网络访问企业内数据是比较困难的,而默认情况下,企业内部网络的用户则被认为是可信的。因此,一旦攻击者获得了网络的访问权限,他也将被认定为可信用户,那么企业内的所有资源都将面临被攻击的风险。而企业IT架构正在从“有边界”向“无边界”转变。随着企业IT基础设施及用户办公的内外边界逐步模糊,企业安全边界正在消失。传统的IT安全架构无法守护“无边界”网络的安全。

零信任安全认为网络内部和外部均存在安全威胁,企业不应该自然地信任外部甚至是物理边界内部的任何访问。任何用户或者设备在尝试对安全应用进行访问前都需要进行验证授权。

零信任的本质是在访问主客体之间构建以身份为基础的动态可信访问控制体系,对默认不可信的所有请求进行加密、认证和强制授权,汇聚关联各种数据源进行可持续信任评估,并根据信任的程度动态对权限进行调整,最终在访问主客体之间建立动态信任关系。

同时,零信任安全限定了授权用户的活动范围,即便用户的授权信息泄露或授权终端遗失(如账号密码、电脑、手机等),攻击者也只能够访问范围内的数据,有效地防止横向攻击。

3 零信任安全的运行机制

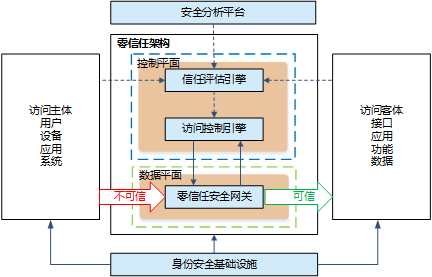

图3-1是零信任的总体架构图,左侧是访问主体,右侧是访问客体。

零信任安全的运行过程如下:

(1) 访问主体在控制面发起访问请求,由信任评估引擎和访问控制引擎进行身份认证和授权。身份安全基础设施为身份认证提供基础数据,常见的身份安全基础设置包括:PKI系统、身份管理系统、数据访问策略等。不同的身份管理系统可以为零信任提供多因子认证,包括:账号/密码、手机验证码、扫码登录、IP、时间、地理围栏等。

(2) 获得授权的访问主体将与零信任安全网关建立加密连接,并将加密请求发送至零信任安全网关,由零信任安全网关解密后向访问客体代理请求。因此,访问客体的业务网络对于访问主体来说是隐藏的,攻击者无法攻击“看不见”的东西。以代理的方式请求,企业不需要再防火墙或出口路由器上开放对外端口,能够有效避免外部非法扫描攻击。

(3) 在后续的交互过程中,信任评估引擎会持续对访问主体的行为进行评估,一旦发现异常行为,访问控制引擎将通知零信任安全网关中断连接,防止访问主体横向移动或恶意提权。

(4) 安全分析平台根据主客体交互过程中的日志进行分析,形成可视化数据,可以帮助运维人员获取到系统运行状态、安全威胁等信息。

4 零信任与传统VPN的对比

VPN是企业员工远程访问企业内网资料的传统方式,VPN为员工提供了相对安全远程访问。但是在现在的网络中黑客的攻击手段越来越丰富、高级,传统VPN的安全就显得力不从心。零信任安全是新型的网络安全技术,能够有效地解决传统VPN的缺陷。

| 评估项 | VPN | 零信任 |

| 安全 | ● 开放端口,存在端口被扫描风险 ● 攻击者容易在内网中横向移动 ● 一次认证,永久信任 | ● 隐藏访问客体信息 ● 应用级别控制,限制访问范围 ● 持续监控,临时信任 |

| 身份认证 | 认证手段单一,多为账号密码认证 | 支持多因子认证,包括:账号/密码、手机验证码、扫码登录、IP、时间、地理围栏等 |

| 运维管理 | VPN涉及大量安全配置,工作量大,专业要求高 用户访问数据分析困难 | 应用层权限控制,轻量维护 支持态势感知,从网络层到应用层多维度分析用户行为 |

| 维护成本 | 采购、升级VPN设备(远程用户激增,存在性能隐患) 需要专业维护人员 | 应用层权限控制,轻量维护 零信任网关云端维护,低硬件成本 |

| 应用访问体验 | 访问应用需要二次登录 | 可集成SSO(SingleSignOn,单点登陆),访问应用不需要二次登录 |

5 零信任安全总结

从上文的介绍中,我们知道零信任安全有如下价值:

● 降低企业应用安全风险

黑客无法扫描到应用服务器,让网络攻击无从发起;结合“零信任”安全理念,只授予员工所需的最小权限,细粒度访问控制。多维度的安全防护机制,大幅度降低风险,确保了应用业务数据安全。

● 提升企业运营效率

低网络耦合,重应用管理,便于运维人员进行安全配置。结合对客户端、服务端、源端、零信任安全网关等多维度数据分析,全面把控企业安全运营态势。

零信任安全是新网络时代具有代表性的安全解决方案,在分支机构远程访问场景、远程办公和移动办公场景、上下游供应商的远程访问场景、企业内网安全加固场景和SaaS云服务访问中得到广泛应用。

—–数据来源:浅谈零信任安全 (ruijie.com.cn)