现如今,在云计算驱动数字化转型的同时,新的安全风险正在从企业内部滋生,由黑客攻击和“内鬼”引发的大面积信息泄露事件频频发生,传统边界防护体系看似牢不可破,实则千疮百孔。

时至今日,零信任已不再冷门,但是人们对于零信任的了解还停留在概念层面,下文将结合实际场景讲述零信任在企业安全防护中的重要作用。

01

通过案例一窥究竟

一、内鬼泄密篇

该案件暴露了A公司管理中的以下问题:

1)过分信任“人”。防御内鬼的关键就是克服”人”的不可靠性。该案例中,小鬼用“合法身份”窃取数据,系统对于可信身份直接放行,导致信息被盗。

2)权限未细分。对于公司员工,应按级分配最小权限,未授权资源无法访问及下载。而小鬼拥有该项目的全部权限显然是不合理的。

3)审计日志不明确。审计日志可以帮助企业进行问题回溯和事故追责。但由于A公司并没有完善的审计功能,面对数据泄露无计可施。

二、黑客攻击篇

该案件暴露了B公司管理中的以下问题:

1)资源暴露面大。应用资源和服务暴露在外,黑客很容易找到应用源站,发起攻击。

2)静态密码安全性差。静态密码容易破解,安全性不高。

3)未持续信任评估。两个案例均暴露了过分信任“人”的弊端,无论是内鬼还是黑客,通过“合法账号”登录后便可在公司内网畅通无阻,这相当于小偷拿了小区门禁,便可在小区内做任何事情,十分恐怖。

02

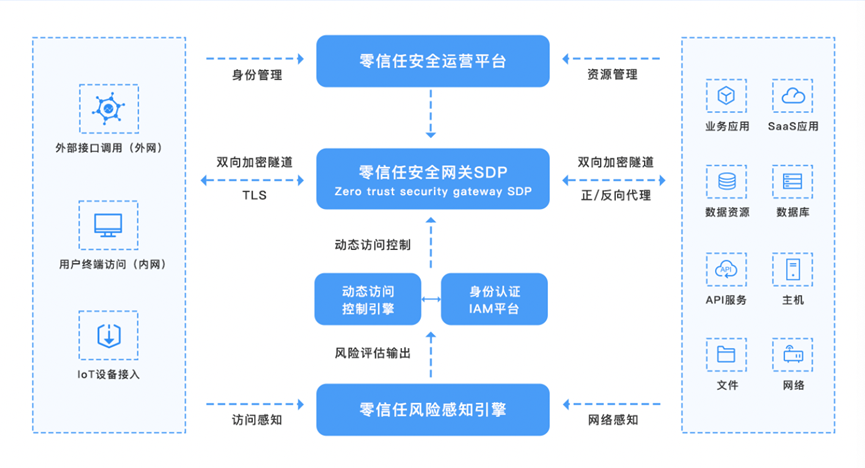

飞天云信零信任解决方案

零信任以身份为中心,用不信任的方式对人与设备进行持续身份验证,即“从不信任,永远验证”。

飞天诚信基于零信任安全架构和核心理念,提出了一套数字身份安全与访问控制解决方案,可满足各行业身份安全管理需求,提升企业整体的业务安全系数和效率。

产品特点

01全场景、标准化身份管理体系。

轻松打通多种身份来源,构建统一身份标识,实现员工全生命周期管理。

02一次登陆,通达所有应用。

预集成国内外众多主流应用,满足企业BS应用、CS应用,以及自研应用等的单点登录。

03多因素认证可信接入。

可以结合人脸、指纹、OTP令牌、FIDO等方式进行二次验证,满足各行业的安全强认证需求。

04应用权限统一分配。

建立企业分级授权机制,通过用户/机构/角色等属性完成自动化授权,保证权限的快速分配和及时回收。

05资源隐藏,减少攻击。

不会向互联网暴露真实服务及应用的IP和端口,黑客找不到应用源站,无从发起攻击。

06从不信任,永远验证。

从设备/身份/环境/访问行为等多个维度进行持续风险评估,实时生成/调整访问策略,及时阻断风险。

03

零信任:对身份安全威胁和数据泄露说NO!

若案例公司提前部署实施了飞天云信零信任安全架构,还会发生数据泄露事件吗?

零信任面向内部业务访问管控:

1)细粒度授权制度使“内鬼”无法拥有全部源码;

2)异常行为监控及时发现异常,回收权限;

3)安全审计记录“内鬼”全部行为,进行事后追责。

零信任面向外部攻击防护:

1)终端安全检测发现终端设备不可信,触发多因素身份验证;

2)业务资源隐藏使黑客无法检测到有用信息;

3)异常行为监控及时发现异常,阻断攻击。

总之,飞天云信零信任安全架构的全面防御可弥补人和设备的不可靠性,通过综合各类检测、认证和限制,让原本来去自如的内鬼和攻击者寸步难行。

目前,除了谷歌、微软、思科等国外巨头,腾讯、深信服、360企业安全、奇安信等国内企业也纷纷开始研究零信任架构。如今,零信任已是兵家必争之地。

飞天诚信在身份认证和数据保护领域已深耕多年,拥有过硬的芯片设计技术、硬件研发技术、软件和系统研发实力,相信飞天诚信在零信任领域的研发与实践,将会为零信任在中国的进一步发展提供新的思路。