在经历SolarWinds 供应链攻击、Microsoft Exchange 攻击及Log4j 漏洞等重大网络事件后,零信任已成为美国政府及国防部公认的应对网络攻击的安全架构。美国防部于2022 年11 月发布《零信任战略》,全面阐述战略目标、实施路径及实施方法,提出围绕零信任7 大支柱设定的45 项独立能力,旨在增强美国防部网络安全能力并保持美军在数字战场上的信息优势。通过该战略,明晰美军零信任行动计划、能力及相关活动,以期为我军筹划实施具有自身特色的安全模式提供参考。

2022 年11 月22 日,美国防部正式发布《零信任战略》(以下简称“该战略”),设定了基于零信任安全框架的国防部信息系统愿景,阐述了零信任的战略目标、实施路径及实施方法,提出了围绕零信任7 大支柱设定的45 项独立能力,旨在增强美国防部的网络安全并保持美军在数字战场上的信息优势。

1 发布背景

1.1 美国防部信息环境建设从“以网络为中心”向“以数据为中心”演进

近年来,美军为加速国防部信息环境整体建设,提出“企业信息环境体系架构”(DoD IEA)概念,加速推动国防部信息技术(Information Technology,IT)建设模式从“以网络为中心”向“以数据为中心”转变,建设重心由服务于“网络中心战”的网络建设转至服务于“数据中心战”的数据建设。美军在推进信息环境建设进程中,对数据资产和关键资源的重视程度逐步提升,以期实现从掌握信息优势提升为数据驱动实现决策优势。2019 年7 月发布的《国防部数字现代化战略》强调将数据视为战略资产,改善与用户的信息共享;2020 年9 月发布的《国防部数据战略》细化并升华了数据使用的愿景、原则、基本能力、目标等,提出基于数据高效获取作战优势,同时将数据作为零信任能力的支柱之一,提出要提升数据的可用性和安全性。

1.2 《零信任战略》是美国防部系列信息化战略的细化与落地

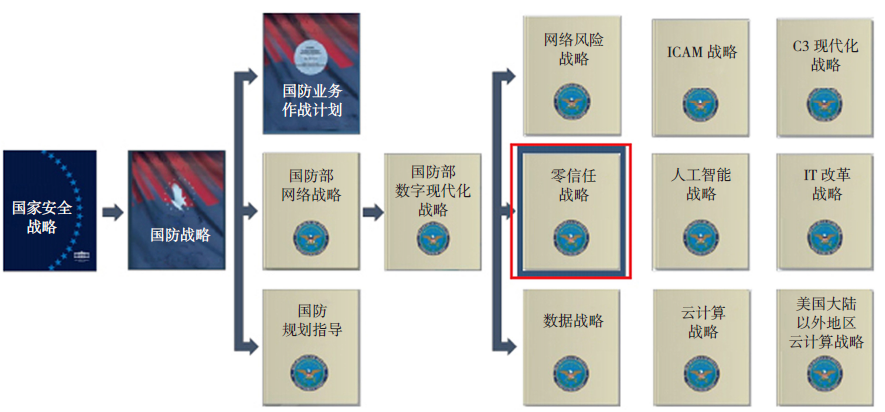

随着面向大国竞争的战略重心转移,同时为实现信息化联合作战的战略目标,2018 年以来,美政府及国防部已公布20 余份信息化领域战略文件(如图1 所示),覆盖全面、重点突出,对推动美军数字化转型发展发挥了重要作用。

在《国防战略》《国防部网络战略》等顶层战略思想的牵引下,美国防部于2019 年发布《国防部数字现代化战略》,成为美军信息化建设的顶层指导战略,并催化了《国防部数据战略》《国防部网络风险战略》《零信任战略》等系列战略的推出与实施。其中,《国防部数字现代化战略》将零信任安全作为美军未来有望提高效率和安全性的代表性技术之一,并将实施零信任作为国防部实现网络安全的最高优先级事项。

1.3 零信任演化成为美政府及国防部公认的国家级安全架构

在经历SolarWinds 供应链攻击、MicrosoftExchange 攻击及Log4j 漏洞等重大网络安全事件后,零信任架构已成为美国政府机构及国防部公认的应对网络攻击的安全架构。美国政府密集发布与零信任相关的战略及指导文件,迫切要求在政府机构内部全面实施零信任,增强联邦政府网络防御能力,如2022 年1 月白宫发布《联邦零信任战略》,加速整个联邦机构向零信任成熟度的安全基线迈进,并要求在2024 财年末实现零信任目标。美国防部认为实施零信任是保护基础设施、网络和数据的巨大安全范式转变,同时也是解决联合全域指挥控制安全问题的关键要素。2021 年2 月,美国防信息系统局发布《国防部零信任参考架构》,开篇即明确美国防部将以数据为中心建设基于零信任原则的网络安全架构,此外,国防部也启动“雷霆穹顶”项目构建安全访问服务边缘架构,这或将导致对国防部信息网络的彻底重构。

1.4 零信任试点工作指导了美国防部的实施路线及方向

从2020 年开始,美国防部即着手与多家国防承包商开展零信任试点工作,并从零信任项目及工作中吸取经验教训,确定零信任实施的前进方向及道路[。2020 年7 月,美国防信息系统局正在与美国家安全局、网络司令部和国防部首席信息官合作开发一种零信任实验室环境,将用于协调零信任所需的核心能力,并将零信任技术融入到国防体系;2021 年7 月起,国防信息系统局向业界征集零信任实施方案“雷霆穹顶”项目的原型、研发及测试建议,后续将通过试点方式部署于国防部涉密网和非涉密网;2022 年6 月,美国通用动力公司宣布首次为国防信息系统局下属联合服务提供机构实现软件定义网络,使美国防部的非密网络基础设施现代化,利用自动化能力提升网络可靠性和安全性。

2 主要内容

该战略主体部分共7 章,涵盖了零信任实践的需求开发、衡量方法、管理等内容,重点探讨了指导原则、实施路径与实施方法,旨在为美国防部推进零信任理念落地提供总体思路。

2.1 擘画未来五年的零信任愿景与成果

美国防部首席信息官明确国防部将全面实施零信任网络安全架构,意欲打造一个可扩展、可审计、可防御并具有弹性的信息环境,全面保障国防部信息安全。同时,该战略的实施将允许作战人员从任意地点在授权设备上安全地访问数据,以期建设一支灵活、机动的国防队伍。此外,该战略确立了国防部从2023 年至2027 年及未来几年规划范围内所需的零信任目标与目的,并将利用商业云服务能力等方式加速零信任的开发与部署。

2.2 提出零信任战略的四大目标

为实现零信任愿景,该战略提出4 项战略目标,即推行零信任文化、保护和捍卫国防部信息系统、技术加速以及零信任赋能。以上战略目标具有协同效应,解决了采用和实施零信任所需的文化、技术和环境要求。其中,将“保护和捍卫国防部信息系统”作为国防部最根本的战略目标,要求在2028 年前将包括老旧设备在内的所有信息系统都纳入零信任架构,并实现能力路线图规定的各项零信任能力以及2022年《国防战略》设想的网络弹性,从而实现国家层面到作战人员的指挥和控制通信安全。

2.3 定义零信任实施路径

为实现设定的零信任目标,该战略为零信任能力路线图制订了3 个行动计划:建立零信任“基线”、依靠商业供应商开发符合零信任的云环境以及利用政府拥有的私有云,以此加速零信任的开发、部署和持续迭代。此外,该战略还围绕“保护和捍卫国防部信息系统”的战略目标规划了7 个零信任支柱、45 项网络安全独立能力以及152 项网络安全活动,描述了国防部在2023 年至2027 年间实现各零信任支柱能力的总体时间表。该战略设定零信任支柱包括用户、设备、网络环境、应用程序和工作负载、数据、可见性分析、自动化编排,并将国防部在上述支柱上的预期进展分为“目标”和“高级”零信任水平。根据零信任能力路线图,国防部各部门须尽快达到设定的最基本“目标”零信任水平,后续将根据最新网络威胁态势及安全现状,指导向“高级”零信任水平演进,以提供最高级别的保护。

2.4 建立由零信任组合办公室牵头的推进模式

实施管理上,该战略由美国防部首席信息官委员会负责管理,网络司令部下辖联合作战司令部——国防部信息网络(JFHQ-DoDIN)负责监督,零信任投资组合管理办公室(ZT PfMO)负责统筹整体执行,包括战略指导、协调资源、推进部署和持续监测。

衡量方法上,该战略确定由零信任投资组合管理办公室负责制定、部署一种基于指标的实施方法,采用定性和定量相结合的综合指标衡量国防部在零信任战略目标方面的实施进展,确保国防部及其他国防部门实现同步资源协调及零信任实施。此外,该战略还为每个零信任战略目标设立SMART(具体的、可衡量的、可实现的、相关的和有时间限制的)原则进行绩效考核,指导所有级别的实践者进行落地执行。

3 分析与思考

零信任战略的核心在于突破传统网络安全边界、实现更精细化的访问控制以及整体网络安全。美国政府与国防部纷纷推出实施方案落实零信任策略,并将所有相关机构纳入到同一路线图上协调推进,这是美国基于对网络威胁的高度敏感和近年来一系列政府网络安全事件所做的重要选择,并迎合了云计算、移动互联网等技术应用的安全需求,在远程办公、多企业协作、企业分支机构互联等应用场景中发挥作用。面对当前快速发展的网络威胁和攻击,我军应密切关注美相关发展动向,研究借鉴并思考筹划与我军实际相结合的零信任实施方法。

3.1 推动零信任与传统防护理念深度结合

该战略指出,网络威胁的快速发展使得传统的基于身份验证和授权的边界防护不能有效阻止当前和未来的网络攻击,这就突显了具有适应性、灵活性和敏捷性的防御响应的重要性。零信任理念的出现是应对当前复杂网络和多样化应用场景安全威胁的有效途径,这并不意味着传统纵深防御理念失去安全价值,传统的边界防护依然是网络安全的重要手段和组成部分。因此,解决当前和未来一段时间网络安全问题时,一种可取的方法是将零信任与传统边界安全进行融合,同时强调这种融合不是简单地进行功能整合,而是利用系统思维和安全防护理念构建整体的安全架构,实现传统安全与零信任安全之间的协调和互动,为可能出现的不同类型的安全威胁提供统一的、自适应的防御能力。

3.2 零信任的成熟应用需要与产业界协力前行

美国防部通过十余年的时间推进相关能力和政策制度的建设,实施如《联邦信息安全管理法案》《风险管理框架》《联邦身份凭证和访问管理》《可信互联网连接》《持续诊断和缓解》等标准规范,为零信任方案标准的推出奠定了基础。而国内整个零信任的落地还处于初期,虽然目前针对不同行业的安全管理需求提出了一些具有代表性的应用,但零信任策略尚未标准化。适时推动我军零信任标准的落地,走产、学、研、用共创统建的生态之路,既有助于提升零信任的互联互通及互操作性,也能在统一的框架下围绕不同应用场景打造自身优势,推出更多独具特色的零信任产品和方案,进而推动零信任模式的蓬勃发展。

3.3 推动具有我军特色的“零信任”方案落地

该战略指出,美国防机构需在2023 年9 月前向国防部首席信息官办公室提交零信任应用执行计划,到2023 年底开始将零信任部署到生产系统,到2027 年应全面实施零信任网络安全框架,到2028 年将包括老旧设备在内的所有信息系统都纳入零信任架构并实现各项零信任能力及网络弹性。放眼我军,零信任仍是一个新兴事物,依然具有多种可能性。在探索零信任方案的落地过程中,需要去做很多思考和变通,考虑我军分网分域治理的现实基础,以及封闭隔离网络和外部公共网络安全交互的保障需求,在进行系统评估和全方位审视的基础上,综合网络结构、服务功能、安全风险、运行模式等众多要素,提出构建复杂网络环境中安全架构的全新理念、思路和方法,及时调整方针政策有效应对和借鉴,统筹协调相关部门实现零信任执行。

4 结 语

如今,零信任得到了研究者的高度重视和安全企业的普遍关注。对于在全球运营数千个网络的美国防部,将零信任作为解决当前和发展中网络安全问题的长远战略,零信任架构的落实复杂且琐碎,需要大量的投资和漫长的周期,其具有的功能特点和应用优势将在技术创新和应用探索中不断成熟和完善。尽管零信任并不能解决网络中可能遇到的所有安全问题,但对其网络安全能力的整体提升应当是毋庸置疑的。后续,我们应持续关注美在该领域的最新动态,及时调整方针政策有效应对和借鉴,采取更具适应性、灵活性和敏捷性的信任策略。

—–数据来源:信息安全与通信保密杂志社